[AWS] VPC 정리 2. AWS VPC와 연관된 개념(gateway, VPC endpoint, VPC Peering, traffic mirroring, VPN 연결, EIP + Direct Connect)

이번 포스트에서는 VPC와 연관된 용어와 개념을 정리해보겠습니다.

VPC 포스트 1편 ↓

https://spidyweb.tistory.com/465

1. NAT 게이트웨이, NAT 인스턴스

NAT 게이트웨이 및 NAT 인스턴스는 IPv4에만 적용되고 IPv6에는 적용되지 않으므로 인바운드 차단에는 올바르지 않습니다. 이러한 두 구성 요소는 프라이빗 서브넷의 EC2 인스턴스가 인터넷에 통신하고 인바운드 트래픽을 방지할 수 있지만 IPv6이 아닌 IPv4 주소를 사용하는 인스턴스로만 제한 됩니다.

1) NAT 게이트웨이

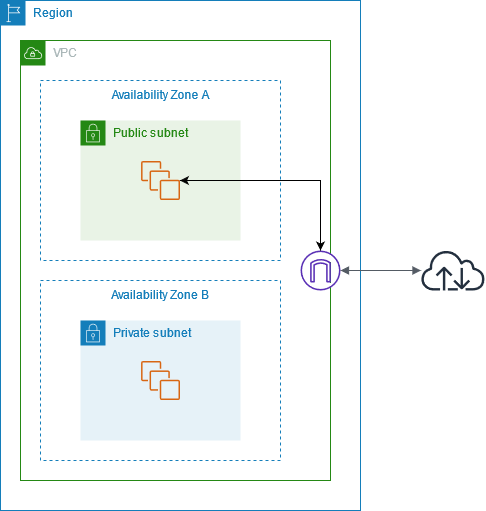

Private subnet이 인터넷과 통신하기 위한 outbound instance

Private network가 외부에서 요청되는 inbound는 필요 없더라도 인스턴스의 펌웨어나 혹은 주기적인 업데이트가 필요하여 outbound traffic만 허용되야할 경우가 있는데, 이때 Public subnet에서 동작하는 NAT 게이트웨이는 Private subnet 에서 외부로 요청하는 outbound traffic을 받아 인터넷 게이트웨이와 연결

즉, Public은 internet gateway를 통해 인터넷과 통신이 되지만, Private은 IP를 숨겨야하는 특성 때문에 불가능 하다.

하지만 NAT 게이트웨이가 Private subnet에서도 외부로 요청하는 Outbound traffic을 인터넷 게이트웨이로 보내서 인터넷과 통신이 되게 해주는 것.

Public

- (기본값) Private subnet의 인스턴스는 Public NAT 게이트웨이를 통해 인터넷에 연결할 수 있지만 인터넷에서 원치 않는 인바운드 연결을 수신할 수 없습니다. 퍼블릭 서브넷에서 퍼블릭 NAT 게이트웨이를 생성하고 생성 시 Elastic IP 주소를 NAT 게이트웨이와 연결해야 합니다. 트래픽을 NAT 게이트웨이에서 VPC용 인터넷 게이트웨이로 라우팅합니다. 또는 퍼블릭 NAT 게이트웨이를 사용하여 다른 VPC 또는 온프레미스 네트워크에 연결할 수 있습니다. 이 경우 NAT 게이트웨이에서 Transit Gateway 또는 가상 프라이빗 게이트웨이를 통해 트래픽을 라우팅합니다.

Private

- Private subnet의 인스턴스는 프라이빗 NAT 게이트웨이를 통해 다른 VPC 또는 온프레미스 네트워크에 연결할 수 있습니다. 트래픽을 NAT 게이트웨이에서 Transit Gateway 또는 가상 프라이빗 게이트웨이를 통해 트래픽을 라우팅할 수 있습니다. Elastic IP 주소를 프라이빗 NAT 게이트웨이에 연결할 수 없습니다. 프라이빗 NAT 게이트웨이를 사용하여 VPC에 인터넷 게이트웨이를 연결할 수 있지만 프라이빗 NAT 게이트웨이에서 인터넷 게이트웨이로 트래픽을 라우팅하는 경우 인터넷 게이트웨이가 트래픽을 삭제합니다.

Private subnet의 EC2 인스턴스는 Elastic IP를 보유할 뿐만 아니라 NAT 인스턴스 또는 NAT 게이트웨이를 통해 퍼블릭 IP 주소를 사용하여 인터넷과 통신 할 수 있습니다. 프라이빗 IP 주소와 공용 IP 주소에는 차이가 있습니다. 인터넷 통신을 가능하게 하기 위해 공개 IPv4 주소는 NAT (Network Address Translation)를 통해 기본 프라이빗 IPv4 주소에 매핑합니다.

2) NAT 인스턴스

- 기본 라우팅 테이블은 Private subnet과 연결되며 인스턴스에서 퍼블릭 서브넷의 NAT 인스턴스로 트래픽을 전송

- NAT 인스턴스는 VPC용 인터넷 게이트웨이로 트래픽을 전송

- 트래픽은 NAT 인스턴스의 탄력적 IP 주소에 기인하고, NAT 인스턴스는 응답에 대해 높은 포트 번호를 지정

- 응답이 되돌아오면 NAT 인스턴스가 응답에 대한 포트 번호를 기준으로 프라이빗 서브넷에 있는 인스턴스로 이 응답을 보냄

- Private subnet에 있는 인스턴스의 인터넷 트래픽은 NAT 인스턴스로 라우팅된 다음 인터넷과 통신

- 따라서 NAT 인스턴스는 인터넷에 액세스할 수 있어야 함

- NAT 인스턴스는 Public subnet(인터넷 게이트웨이로 가는 경로가 있는 라우팅 테이블이 있는 서브넷)에 있어야 하며, NAT 인스턴스에는 퍼블릭 IP 주소 또는 Elastic IP 주소가 있어야 합니다.

| 속성 | NAT 게이트웨이 | NAT 인스턴스 |

| 가용성 | 고가용성. 각 가용 영역의 NAT 게이트웨이는 중복적으로 구현됩니다. 각 가용 영역에 하나의 NAT 게이트웨이를 만들어 아키텍처가 영역에 종속되지 않도록 합니다. | 스크립트를 사용하여 인스턴스 간의 장애 조치를 관리합니다. |

| 대역폭 | 최대 100Gbps까지 확장합니다. | 인스턴스 유형의 대역폭에 따라 다릅니다. |

| 유지 관리 | AWS에서 관리합니다. 유지 관리 작업을 수행할 필요가 없습니다. | 사용자가 관리합니다(예: 인스턴스에 소프트웨어 업데이트 또는 운영 체제 패치 설치). |

| 성능 | 소프트웨어가 NAT 트래픽 처리에 최적화되어 있습니다. | NAT를 수행하도록 구성된 일반 AMI입니다. |

| 비용 | 사용하는 NAT 게이트웨이 수, 사용 기간, NAT 게이트웨이를 통해 보내는 데이터의 양에 따라 요금이 청구됩니다. | 사용하는 NAT 인스턴스 수, 사용 기간, 인스턴스 유형과 크기에 따라 요금이 청구됩니다. |

| 유형 및 크기 | 균일하게 제공되므로, 유형 또는 크기를 결정할 필요가 없습니다. | 예상 워크로드에 따라 적합한 인스턴스 유형과 크기를 선택합니다. |

| 퍼블릭 IP 주소 | 생성할 때 퍼블릭 NAT 게이트웨이와 연결할 탄력적 IP 주소를 선택합니다. | 탄력적 IP 주소 또는 퍼블릭 IP 주소를 NAT 인스턴스와 함께 사용합니다. 새 탄력적 IP 주소를 인스턴스와 연결하여 언제든지 퍼블릭 IP 주소를 변경할 수 있습니다. |

| 프라이빗 IP 주소 | 게이트웨이를 만들 때 서브넷의 IP 주소 범위에서 자동으로 선택됩니다. | 인스턴스를 시작할 때 서브넷의 IP 주소 범위에서 특정 프라이빗 IP 주소를 할당합니다. |

| 보안 그룹 | 보안 그룹을 NAT 게이트웨이와 연결할 수 없습니다. 보안 그룹을 NAT 게이트웨이 기반 리소스와 연결하여 인바운드 및 아웃바운드 트래픽을 제어할 수 있습니다. | NAT 인스턴스 뒤의 리소스 및 NAT 인스턴스와 연결하여 인바운드 및 아웃바운드 트래픽을 제어합니다. |

| 네트워크 ACL | 네트워크 ACL을 사용하여 NAT 게이트웨이가 위치하고 있는 서브넷에서 보내고 받는 트래픽을 제어합니다. | 네트워크 ACL을 사용하여 NAT 인스턴스가 위치하고 있는 서브넷에서 보내고 받는 트래픽을 제어합니다. |

| 흐름 로그 | 흐름 로그를 사용하여 트래픽을 캡처합니다. | 흐름 로그를 사용하여 트래픽을 캡처합니다. |

| 포트 전달 | 지원하지 않음. | 포트 전달을 지원하려면 구성을 수동으로 사용자 지정합니다. |

| Bastion 서버 | 지원하지 않음. | Bastion 서버로 사용합니다. |

| 트래픽 지표 | NAT 게이트웨이에 대한 CloudWatch 지표를 확인합니다. | 인스턴스에 대한 CloudWatch 지표를 확인합니다. |

| 제한 시간 초과 동작 | 연결 제한 시간이 초과하면 NAT 게이트웨이는 연결을 계속하려고 하는 NAT 게이트웨이 뒤의 리소스로 RST 패킷을 반환합니다(FIN 패킷을 보내지 않음). | 연결 제한 시간이 초과하면 NAT 인스턴스는 NAT 인스턴스 뒤의 리소스로 FIN 패킷을 전송하여 연결을 닫습니다. |

| IP 조각화 | UDP 프로토콜에서 IP 조각화된 패킷의 전달을 지원합니다. TCP 및 ICMP 프로토콜에 대해서는 조각화를 지원하지 않습니다. 이러한 프로토콜의 조각화된 패킷은 삭제됩니다. |

UDP, TCP 및 ICMP 프로토콜에 대해 IP 조각화된 패킷의 재수집을 지원합니다. |

2. 외부 전용 인터넷 게이트웨이(Egress only internet gateway)

외부 전용 인터넷 게이트웨이는 수평 확장되고 가용성이 높은 중복 VPC 구성 요소로서, VPC의 인스턴스에서 인터넷으로 IPv6을 통한 아웃바운드 통신을 가능케 하되 인터넷에서 해당 인스턴스와의 IPv6 연결을 시작하지 못하게 할 수 있습니다.

외부 전용 인터넷 게이트웨이 특성

- 보안 그룹은 외부 전용 인터넷 게이트웨이와 연결할 수 없습니다. 프라이빗 서브넷의 인스턴스에 대한 보안 그룹을 사용하여 해당 인스턴스에서 주고받는 트래픽을 제어할 수 있습니다.

- 네트워크 ACL을 사용하여 외부 전용 인터넷 게이트웨이가 트래픽을 라우팅하는 서브넷에서 주고받는 트래픽을 제어할 수 있습니다.

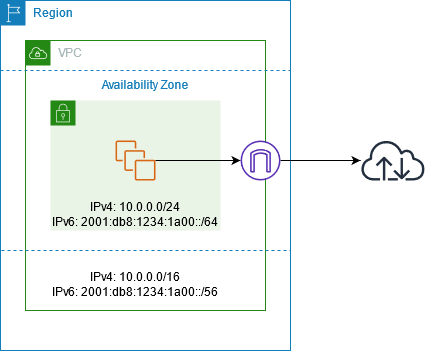

서브넷과 연결된 라우팅 테이블의 예

(모든 인터넷 바인딩 IPv6 트래픽(::/0)을 외부 전용 인터넷 게이트웨이로 전송하는 경로가 있음)| 대상 주소 | 대상 |

| 10.0.0.0/16 | 로컬 |

| 2001:db8:1234:1a00:/64 | 로컬 |

| ::/0 | eigw-id |

Public subnet의 인스턴스에 퍼블릭 IPv4 주소나 IPv6 주소가 있는 경우에는 해당 인스턴스에서 인터넷 게이트웨이를 통해 인터넷에 연결할 수 있습니다. 이와 마찬가지로 인터넷 상의 리소스는 자체 퍼블릭 IPv4 주소 또는 IPv6 주소를 사용하여 인스턴스에 대한 연결을 시작할 수 있습니다. 해당되는 예로 로컬 컴퓨터를 사용하여 인스턴스에 연결할 때를 들 수 있습니다.

요구조건 : (IPv6, EC2상에서 호스팅되는)앱이 인터넷을 통해 외부 응용과 통신해야 함

- IPv6 주소는 전역적으로 고유하므로 퍼블릭으로 기본 설정 되어 있음

- 인스턴스가 인터넷에 액세스할 수 있게 하되 인터넷 상의 리소스가 해당 인스턴스와의 통신을 시작하지 못하게 하려면 외부 전용 인터넷 게이트웨이를 사용

-> VPC에 외부 전용 인터넷 게이트웨이를 만들어 라우팅 테이블에 모든 IPv6 트래픽(::/0)을 가리키는 라우팅을 추가하거나 IPv6 주소의 특정 범위를 외부 전용 인터넷 게이트웨이에 추가 - 라우팅 테이블에 연결된 서브넷의 IPv6 트래픽은 외부 전용 인터넷 게이트웨이로 라우팅

- 외부 전용 인터넷 게이트웨이는 상태 저장 방식으로서, 서브넷의 인스턴스에서 인터넷 또는 기타 AWS 서비스로 트래픽을 전달한 다음, 다시 인스턴스로 응답을 보냄

NAT gateway와 헷갈린다면,

IPv4 = NAT Gateway

IPv6 = 외부 전용 인터넷 게이트웨이(Egress-only internet gateway)

로 외우자.

3. 인터넷 게이트웨이

- 인터넷 게이트웨이는 수평 확장되고 가용성이 높은 중복 VPC 구성 요소로, VPC와 인터넷 간에 통신할 수 있게 해줌

- IPv4 트래픽 및 IPv6 트래픽을 지원

- 리소스에 퍼블릭 IPv4 주소 또는 IPv6 주소가 있는 경우 인터넷 게이트웨이를 사용하면 퍼블릭 서브넷(예: EC2 인스턴스)의 리소스가 인터넷에 연결할 수 있음

- 인터넷의 리소스는 퍼블릭 IPv4 주소 또는 IPv6 주소를 사용하여 서브넷의 리소스에 대한 연결을 시작할 수 있음

ex) 인터넷 게이트웨이를 사용하면 로컬 컴퓨터로 AWS의 EC2 인스턴스에 연결할 수 있음 - VPC 라우팅 테이블에서 인터넷 라우팅 가능 트래픽에 대한 대상을 제공,

IPv4 통신의 경우 인터넷 게이트웨이는 Network Address Translation(NAT)도 수행,

IPv6를 사용하는 통신의 경우 IPv6 주소가 퍼블릭이므로 NAT가 필요하지 않음 - 비용: 생성하는 경우 추가 요금이 부과되지 않음

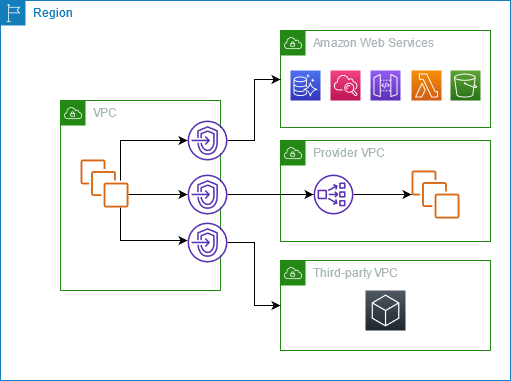

4. VPC endpoint

- VPC 엔드포인트를 통해 인터넷 게이트웨이, NAT 디바이스, VPN 연결 또는 AWS Direct Connect 연결이 필요 없이 Virtual Private Cloud(VPC)와 VPC외부의 서비스 간에 Pirvate 연결을 설정

- NAT나 IG를 거칠때보다 비용이 저렴하기 때문에 AWS서비스들은 endpoint를 통해서 서비스

- VPC내에서 Gateway처럼 Route Tables에 등록하는 형식으로 간편하게 사용할 수 있음

ex)

인스턴스에서 S3에 엑세스 할 때, 인터넷 게이트웨이나 NAT등이 필요 없이 VPC Endpoint로 가능

VPC 엔드포인트 서비스 특징

- 통신 비용 절감, 안정적인 서비스 확보

- VPC 밖에서 들어오는 트래픽에는 과금이 되기 때문에 비용을 줄이기 위해 AWS 네트워크 안에서 통신할 수 있도록 하는 것이 좋음

- 인터넷을 통해 연결할 필요가 없음

- 동일한 region에 있어야 함

- VPC내에서 Gateway처럼 Route Tables에 등록하는 형식으로 간편하게 사용가능

- 가용성이 높고 중복적이며 수평적

엔드포인트 종류

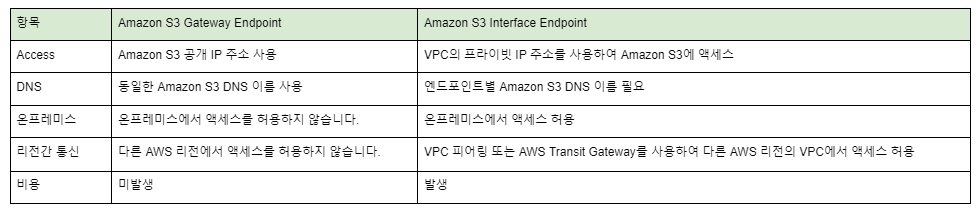

- gateway endpoint : S3, DynamoDB (무료 서비스) 지원되는 AWS 서비스로 향하는 트래픽에 사용

- interface endpoint (private link) : Private Link를 통해 실행되며, 그 외 모든 AWS 리소스 (유료 서비스) 지원되는 서비스로 향하는 트래픽의 진입점 역할을 하는 프라이빗 IP 주소가 할당된 탄력적인 네트워크 인터페이스

* AWS Private Link란?

- 퍼블릭 인터넷에 트래픽을 노출하지 않고도 Virtual Private Cloud(VPC), 지원되는 AWS 서비스 및 온프레미스 네트워크 간에 프라이빗 연결을 제공

- PrivateLink로 구동되는 인터페이스 VPC 엔드포인트는 AWS 파트너가 호스팅하는 서비스 및 AWS Marketplace에서 제공되는 지원 솔루션에 연결

5. NAT gateway vs VPC endpoint

| NAT gateway | VPC endpoint | |

| 공통점 | AWS VPC 내부 인스턴스와 AWS VPC 외부 서비스의 연결 | |

| 차이점(인터넷 필요 여부) | Internet Gateway, NAT Gateway (인터넷 경유 필요) | VPC Endpoint Interface, VPC Endpoint Gateway (인터넷 경유 필요 없음) |

| 차이점(비용) | NAT gateway: 시간당비용이 부과 Internet gateway: outbound traffic 비용 |

gateway endpoint는 무료, interface endpoint는 유료지만, 트래픽을 발생시키는 gateway서비스 보다는 싼 편 |

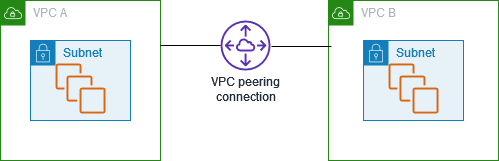

6. VPC Peering(피어링 연결)

- 프라이빗 IPv4 주소 또는 IPv6 주소를 사용하여 두 VPC 간에 트래픽을 라우팅할 수 있도록 하기 위한 두 VPC 사이의 네트워킹 연결

- VPC 피어링 연결을 사용하여 두 VPC의 리소스 간 트래픽을 라우팅

- AWS VPC와 AWS VPC의 1:1 연결 → VPC Peering

- 리전 간 VPC peering 연결도 가능

- 비용: VPC 피어링 연결 생성에는 요금이 부과되지 않음, 피어링 연결을 통한 데이터 전송에는 요금이 부과

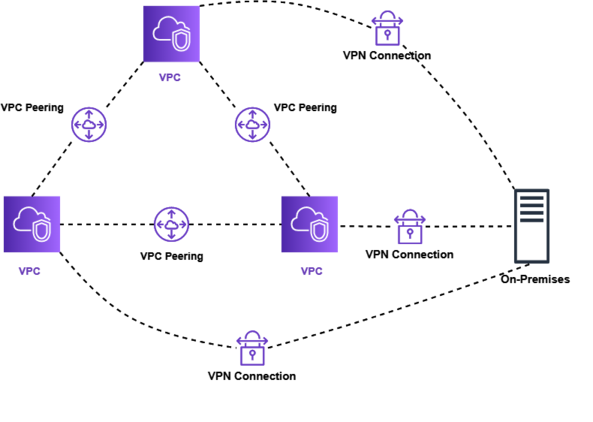

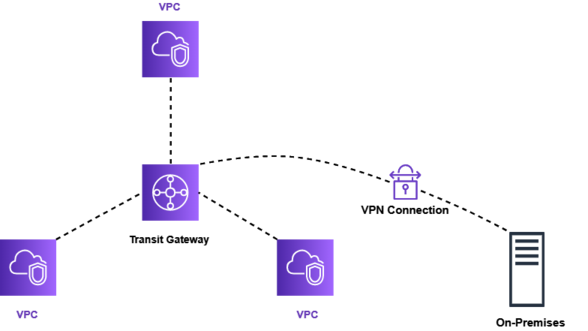

7. Transit Gateway

- 고객이 자신의 Amazon Virtual Private Cloud(VPC)와 온프레미스 네트워크를 단일 게이트웨이에 연결할 수 있도록 지원해 주는 서비스

- 중앙 허브 역할을 하는 전송 게이트웨이를 사용하여 VPC-VPC,VPC-VPN 연결 및 AWS Direct Connect 연결 간에 트래픽을 라우

- 클라우드 인프라가 전 세계적으로 확장됨에 따라 리전 간 피어링은AWS 글로벌 인프라를 사용하여 Transit Gateway를 함께 연결

- 데이터는 자동으로 암호화되며 퍼블릭 인터넷을 통해 전송되지 않음

- 다수의 AWS VPC 들과 On-premise 간의 연결 → TGW (Transit Gateway)

- 다수의 AWS VPC 들과 Cloud 간의 연결 → TGW (Transit Gateway)

- 다른 Transit Gateway와의 피어링 연결

| VPC Peering | Transit Gateway | |

| 공통점 | 리전간의 VPC 연결 다른 AWS 계정의 VPC과의 연결 |

|

| 차이점(대역폭) | 제한 없음 | 50Gbps |

| 차이점(최대 구성 가능 개수) | VPC당 최대 125개 peering 구성 가능 | Transit Gateway당 최대 5000개 VPC연결 가능 |

| 차이점(비용) | 연결 비용 없음 GB per $0.02(송신 $0.01 + 수신 $0.01) |

Hour per $0.07 GB per $0.02 |

8. Traffic mirroring

네트워크 인터페이스에서 네트워크 트래픽을 복사하고 심층 패킷 검사를 위해 보안 및 모니터링 어플라이언스로 전송

Traffic mirroring 기능

- 네트워크 및 보안 이상 감지 – VPC의 모든 워크로드에서 관심 트래픽을 추출하여 원하는 감지 도구로 라우팅, 기존의 로그 기반 도구를 사용할 때보다 더 빠르게 공격을 감지하고 대응

- 운영 통찰력 확보 – VPC 트래픽 미러링을 사용하여 보다 정확한 정보를 기반으로 보안 결정을 내리는 데 필요한 네트워크 가시성 및 제어 기능을 활용

- 규정 준수 및 보안 제어 구현 – 모니터링, 로깅 등을 요구하는 규제 및 규정 준수 요구 사항을 충족

- 문제 해결 – 테스트 및 문제 해결을 위해 내부적으로 애플리케이션 트래픽을 미러링할 수 있음. 트래픽 패턴을 분석하여, 애플리케이션의 성능을 저하시키는 주요 지점(choke point)을 사전 예방적으로 찾아낼 수 있음

VPC Traffic mirroring 핵심 요소

- 미러 소스 – 특정 VPC 내에 존재하며 트래픽 소스로 사용할 수 있는 AWS 네트워크 리소스. VPC 트래픽 미러링은 ENI(Elastic Network Interfaces)를 미러 소스로 사용하도록 지원

- 미러 타겟 – 미러된 트래픽의 타겟으로 사용되는 ENI 또는 Network Load Balancer. 타겟은 미러 소스와 동일한 AWS 계정에 있거나 위에서 언급 한 중앙-VPC 모델 구현에 사용되는 다른 계정에 있을 수 있음

- 미러 필터 – 캡처(수락) 또는 건너 뛸(거부) 인바운드 또는 아웃바운드(소스와 관련된) 트래픽의 사양. 필터에서 프로토콜, 소스 및 대상 포트의 범위, 소스 및 타겟의 CIDR 블록을 지정. 규칙은 번호가 매겨져, 특정 미러 세션의 범위 내에서 순서대로 처리

- 트래픽 미러 세션 – 필터를 사용하는 미러 소스와 타겟 간의 연결. 세션은 번호가 매겨져 순서대로 평가되며 첫 번째 일치(수락 또는 거부)가 패킷의 운명을 결정하는 데 사용. 지정된 패킷은 최대 하나의 타겟으로 전송

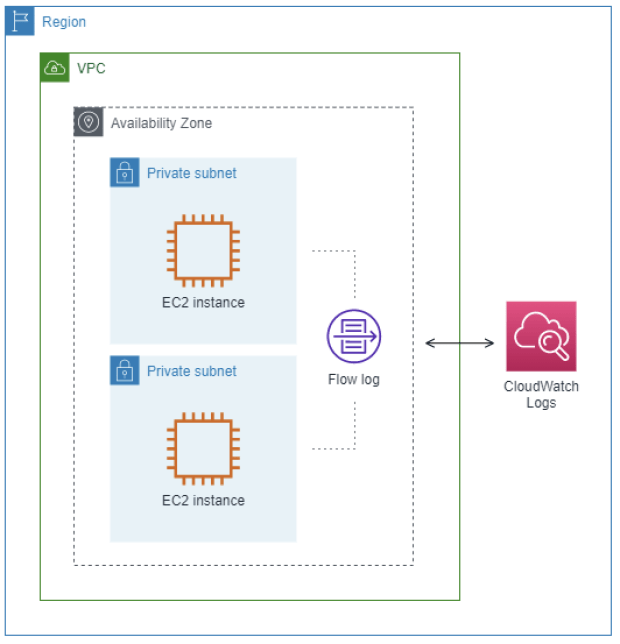

9. VPC 흐름 로그

- 흐름 로그는 VPC의 네트워크 인터페이스로 들어오고 나가는 IP 트래픽에 대한 정보를 캡처

- 네트워크 트래픽 흐름을 수집하고 분석하여 어느 구간이 문제인지 원인 분석에 활용

- Flow Logs는 서브넷의 모든 트래픽을 캡처하고 수집 된 레코드를 Amazon CloudWatch Logs에 게시

10. VPN 연결

AWS Virtual Private Network(AWS VPN)을 사용하여 온프레미스 네트워크에 VPC를 연결

- AWS VPC와 On-premise의 연결 → VPN or DX (Direct Connect)

- AWS Site-to-Site VPN: VPC와 원격 네트워크 사이에 IPsec VPN 연결, 가상 프라이빗 게이트웨이 또는 Transit Gateway는 자동 장애 조치를 위한 2개의 VPN 엔드포인트(터널)를 제공

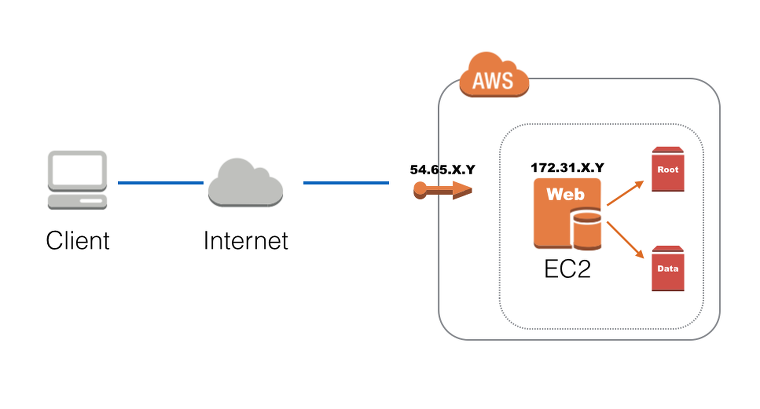

11. Elastic IPs(EIP)

- EIP(Elastic IP Address)는 인터넷을 통해 접속할 수 있는 고정적인 공인 IP 주소를 할당할 수 있고, 인스턴스에 연결할 수 있는 서비스

- 모든 인스턴스 또는 네트워크 인터페이스에 탄력적 IP 주소를 연결 가능

- EIP를 할당받고 삭제 전까지 주소를 유지

EIP를 사용하는 이유

- EC2 인스턴스의 Public IP는 유동적인 IP 주소이며, STOP하고 상태가 중지 상태에서 새롭게 실행 상태로 변경하면, 기존에 할당받은 IP주소가 변경됨

- DNS 도메인에 EC2 인스턴스의 IP주소를 연결해 놓은 상황에서 IP 주소가 바뀌게 된다면 문제가 발생 되기에 고정 IP인 EIP가 필요함

비용 정책

Elastic ip 사용 자체는 무료, 사용하지 않거나 ENI에 붙어있지 않을때는 요금 부과

- 실행 중인 인스턴스에 연결된 IP 주소 (EIP) 한 개는 무료로 사용

- 해당 인스턴스에 추가 EIP를 연결하면 인스턴스와 연결된 추가 EIP당 시간에 비례하여 요금 부과

- 요금 (아시아 태평양 [서울])

- 실행 중인 인스턴스와 연결된 각 추가 IP 주소에 대해 시간당 0.005 USD(비례 할당으로 계산)

- 실행 중인 인스턴스와 연결되지 않은 각 탄력적 IP 주소에 대해 시간당 0.005 USD(비례 할당으로 계산)

- 매달 처음 100개의 재매 핑에 대해 탄력적 IP 주소 재 매핑당 0.00 USD

- 매달 100개 이후 추가 재매핑에 대해 탄력적 IP 주소 재 매핑당 0.10 USD

- AWS 리전당 5개의 탄력적 IP로 제한. 추가 EIP는 AWS에 요청

ENI(Elastic Network Interface)

가상의 랜카드, MAC 주소와 보안그룹에 연결되어있고 IP도 소유.

EC2 사이즈에 따라 여러 대 사용 가능

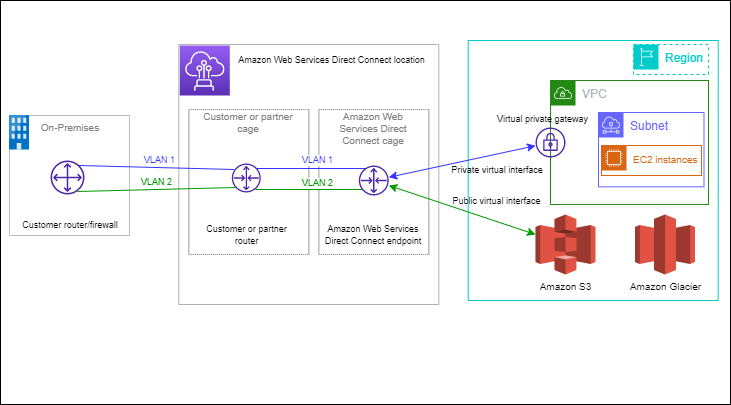

12. direct connect(DX)

인터넷이 필요하지 않으며 대신 온 프레미스 네트워크와 Amazon VPC 간에 전용 프라이빗(표준 이더넷 광섬유 케이블을 통해) 네트워크 연결을 사용

모든 AWS 리전 및 가용 영역에 배포된 VPC에 연결할 수 있음

전용 연결: 단일 고객 전용 1Gbps, 10Gbps, 100Gbps 이더넷 포트를 통해 이루어짐

호스팅 연결: 자신과 AWS사이에 네트워크 링크가 있는 AWS Direct Connect 파트너에 의해 제공

Direct Connect Gateway

- 가상 프라이빗 게이트웨이(VGW)와 프라이빗 가상 인터페이스(VIF)를 그룹화한 것

- 전 세계적으로 사용 가능한 리소스이므로 모든 리전에서 AWS Direct Connect 게이트웨이를 생성하고 다른 모든 리전에서 액세스할 수 있음

가상 인터페이스(Virtual InterFace)

AWS 서비스에 엑세스하는 데 필요하며 public 또는 private

S3와 같은 public 서비스에 엑세스할 수 있고, private VIF를 통해 VPC에 엑세스 할 수 있음

가상 프라이빗 게이트웨이(Virtual GateWay)

AWS 관리형 VPN 연결 및 AWS Direct Connect 연결을 위한 엣지 라우팅을 제공하는 VPC의 일부

하나의 AWS Direct Connect 게이트웨이를 VPC의 VGW와 연결